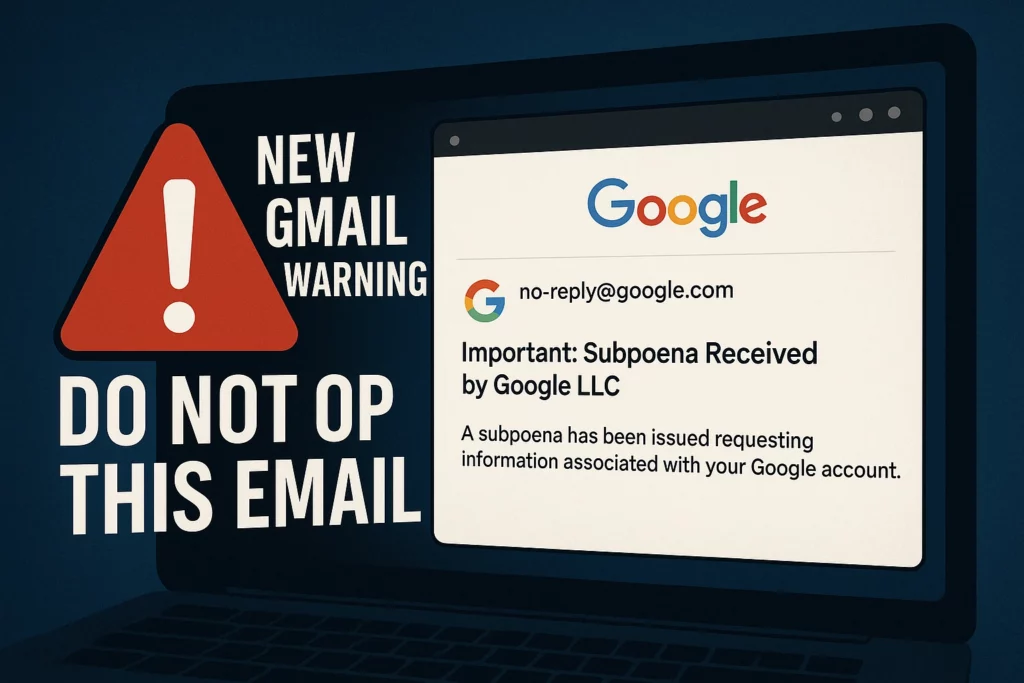

Bing ! Pop‑up dans la boîte. Objet : « Important : assignation judiciaire reçue par Google LLC ». Autant dire que ton cœur saute un beat et ton doigt frémit sur ouvrir. Stop. Respire. Voilà pourquoi.

Pourquoi cette alerte Gmail cogne plus fort que les tarifs douaniers Trump

Les escrocs viennent de réussir un truc que même les pros de la cybersécu redoutaient : déguiser un mail d’hameçonnage ou Phishing sous la véritable signature cryptographique Gmail de Google. Oui, le fameux DKIM qui, en théorie, garantit l’authenticité. L’attaque sème le chaos depuis le 16 avril, après que le développeur Nick Johnson a sonné l’alarme sur X. Google confirme : sa défense a pris un crochet du droit.

Court. Brutal.

Anatomie express du piège

Un faux subpoena, un vrai stress

- Expéditeur : no‑reply@google.com — adresse légitime.

- Validation : DKIM, SPF, DMARC ? Tous au vert.

- Contenu : « Une assignation exige la remise de vos données ».

- Lien : pointe vers une page d’assistance hébergée sur sites.google.com — donc domaine Google, donc confiance automatique.

- Étape finale : page de connexion clonée. Identique visuellement, hébergée… encore sur sites.google.com. Tu entres ton mot de passe ? Game over, ils lootent tout ton compte.

Rapide, propre, douloureux.

« Ça atterrit même dans la même conversation que mes vraies alertes sécurité », témoigne Johnson.

Comment les pirates tordent DKIM & Cie

Attaque en trois temps :

- DKIM Replay : les filous récupèrent une vraie signature DKIM d’un ancien message Google, la réinjectent dans leur faux mail.

- OAuth malicieux : un app-tierce demande des droits pendant que tu paniques.

- Infrastructure maison : Google Sites sert d’hébergement « propre » pour les clones.

Résultat : le courrier traverse les filtres comme une rapière. D’après EasyDMARC, même le trio DKIM‑SPF‑DMARC plie, faute d’un contrôle “replay”.

OK, et maintenant ? Contre‑mesures immédiates

1. Active l’authentification multifactorielle (ou mieux : passkeys)

- Passkeys : clé matérielle, empreinte ou reconnaissance faciale = zéro mot de passe à voler.

- 2FA : SMS → bof ; appli OTP → déjà beaucoup plus robuste.

- Authent via matériel : clé Titan, Yubikey, etc. (15 € à 50 € ; un kebab de moins, un compte de plus sécurisé).

2. Vérifie toujours l’URL après authentification

Même si le domaine affiche .google.com, scrute la sous‑partie : seul accounts.google.com demande tes identifiants. sites.google.com héberge tout et n’importe quoi.

3. Suspicion = “Signaler hameçonnage”

Dans Gmail → trois points → Signaler comme phishing. Les algos apprennent vite quand on les nourrit. ( C’est quoi le Phishing ? )

4. Admins & entreprises : verrouillez vos en‑têtes

- DMARC mode p=reject, pas “quarantine”.

- Rotation régulière des clés DKIM.

- BIMI : logo de marque affiché, un indice visuel supplémentaire.

5. Formations utilisateurs

Rappelle‑toi : la tech bloque 99 % des flèches. La dernière, c’est souvent toi qui la prends.

Google promet un patch, mais…

Le géant assure déployer “rapidement” un bouclier spécifique contre ce vecteur. Cela implique :

- Filtrage des signatures DKIM réutilisées

- Blocage systématique des OAuth douteuses hébergées sur Sites

- Mise à jour des bannières Alerte pour différencier clones et originaux

Spoiler : pas instantané. Le temps que le correctif fasse le tour du globe, la parade — c’est toi.

Petit détour par les coulisses de l’authentification e‑mail

SPF, DKIM, DMARC : qui fait quoi ?

| Sigle | Rôle flash | Limite principale |

|---|---|---|

| SPF | Liste IP autorisées pour envoyer au nom du domaine | Facile à usurper via redirection |

| DKIM | Signature cryptée dans l’entête, vérifiable pub‑clé DNS | Susceptible à la “relecture” (replay) |

| DMARC | Règle d’or : si SPF ou DKIM valide, que fait‑on ? | Inefficace si les deux passent en “faux vrai” |

Pourquoi ça casse ici ?

Le message initial existe vraiment et est signé. Les pirates rejouent cette signature. DMARC voit vert. Fin de l’histoire.

Que retenir (et partager à ta maman, ton voisin, ta guilde) ?

“Si c’est trop authentique pour être vrai, méfie‑toi encore plus.”

- Les attaques de 2025 misent sur la confiance aveugle dans les logos, domaines et cadenas vert.

- Les filtres automatiques ne sont pas infaillibles ; ils ne font que réduire la statistique.

- L’utilisateur formé reste la dernière ligne.

Autre ressource pratique : l’analyse EasyDMARC qui reproduit l’attaque pas à pas.

Check‑list anti‑panique (collable sur le frigo)

- Suspicion immédiate si : subpoena, amende, alerte sécurité inattendue.

- Regarde l’adresse complète (expéditeur + URL).

- Ne te connecte jamais via un lien dans un e‑mail ; ouvre un onglet frais.

- Active la MFA. Sérieux, fais‑le.

- Mets à jour ton navigateur, ton mobile, tes extensions.

- Sauvegarde tes mails critiques hors ligne, chiffrés.

- Parle‑en autour de toi ; plus on partage, moins ça pique.