iOS est le système d’exploitation le plus sûr et le plus sécurisé de tous les systèmes d »exploitation. Ça on le sait, mais la réalité a montré que même iOS peut parfois tomber victime d’une faille de sécurité. Et c’est Pod2G, le chercheur en sécurité Informatique qui vient de découvrir une nouvelle faille: Une faille dans les SMS

Pod2G résume cette faille dans son blog:

«

J’en ai parlé sur twitter il ya quelques jours, j’ai trouvé une faille dans iOS que je considère comme grave, même si elle ne comporte pas l’exécution de code. Je suis assez confiant que d’autres chercheurs en sécurité savaient déjà à propos de cette faille, et je crains que certains pirates ainsi.

La faille existe depuis le début de la mise en œuvre du SMS dans l’iPhone, et il est toujours là même dans l’iOS 6 beta 4

Un SMS est essentiellement constitué de quelques octets de données échangées entre deux téléphones portables. Lorsque l’utilisateur écrit un message, il est converti en PDU (Protocol Description Unit ) par le mobile et transmis à la bande de base pour la livraison.

PDU est un protocole qui est assez dense, ce qui permet différents types de messages à émettre. Quelques exemples: SMS, SMS flash, des alertes de messagerie vocale, EMS, …

Le cahier des charges est vaste et très complexe. A titre d’exemple, juste pour coder les données, il existe plusieurs choix possibles: 7bit, 8bit, UCS2 (16 bits), compressé ou non, …

Si vous possédez un smartphone ou un modem et un compte dans une passerelle SMS, vous pouvez envoyer des SMS dans le format brut PDU (certains services existent également pour envoyer un texte avec une requête HTTP au format brut PDU). Il existe différents outils disponibles en ligne.

Dans la charge utile du texte, une section appelée UDH (User Data Header) est facultative, mais définit de nombreuses fonctionnalités avancées qui ne sont pas tous compatibles avec les mobiles. L’une des options permettant à l’utilisateur de modifier l’adresse de réponse du texte. Si le mobile de destination est compatible avec elle, et si le récepteur tente de répondre au texte, il ne répondra pas au numéro initial, mais à celui spécifié.

La plupart des transporteurs ne coche pas cette partie du message, ce qui signifie que l’on peut écrire ce qu’on veut dans cette section: un numéro spécial comme le 911 ou le numéro de quelqu’un d’autre.

Pourquoi c’est un gros problème?

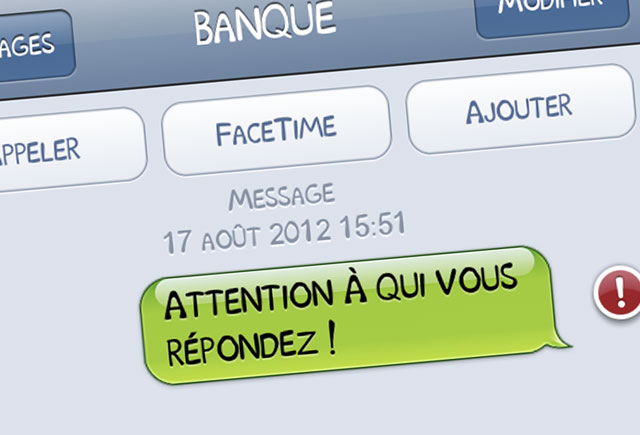

Les pirates pourraient envoyer un message qui semble venir de la banque du destinataire et demandant des renseignements privés, ou en les invitant à aller sur un site dédié. [Phishing]

on pourrait envoyer un message usurpé depuis votre appareil et l’utiliser comme un faux témoignage.

Maintenant, vous êtes alerté. Ne faites jamais confiance aux SMS que vous avez reçu sur votre iPhone à première vue.

«

Cette faille de SMS, existe puisque la première génération d’iPhone et existe toujours dans IOS 6 bêtas 4, espérons que cette faille sera corrigée avant la diffusion publique d’IOS 6 le mois prochain.

Pod2G a même sorti une application mettant en oeuvre cette faille, l’application s’appelle sendrawpdu disponible en téléchargement.

Apple a réagi assez vite en déclarant que cette faille existe pour les SMS en général et pas seulement sur iPhone et conseille a ses utilisateurs d’utiliser iMessage qui est sécurisé et plus sûr