Suite à l’article « Comment sécuriser son WiFi? », je vous propose de voir ensemble si nous pouvons, sans aucune connaissance en Réseau, cracker un WiFi. Bien évidemment, ce sera un test pour voir la vulnérabilité de nos réseaux sans fil pour les sécuriser, et en aucun cas, vous ne devriez l’utiliser pour prendre possession du WiFi du voisin.

Les ingrédients:

- Un ordinateur portable avec graveur/lecteur DVD

- Une carte réseau sans fil avec injection de paquets

- Le live DVD de BackTrack 5 , mais Backtrack n’est plus disponible et c’est desormais Kali Linux la reference pour sécuriser son réseau, voici le lien pour le télécharger : Kali Linux 2024 64 Bits

- Un DVD vierge

- deux mains et un cerveau

La préparation :

Gravez l’image iso du BackTrack sur le DVD vierge en utilisant un logiciel de gravure type: Nero ou autre.

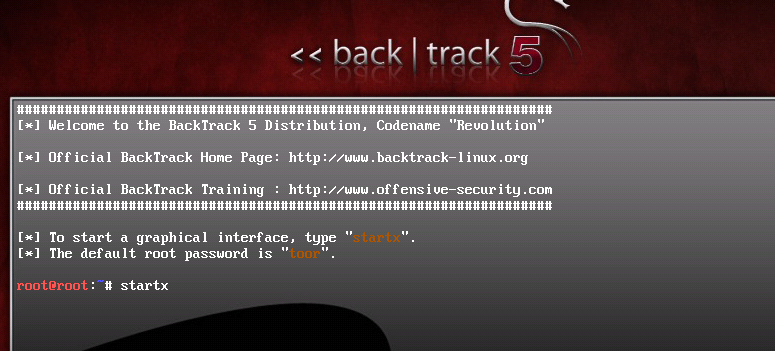

Bootez votre ordinateur à partir du DVD ( démarrez votre ordinateur à partir du DVD, si ça ne marche pas, vérifiez l’ordre de boot dans votre système dans votre BIOS et mettez le DVD en premier )

Vous allez tombé sur cet écran de sélection.

choisissez le mode BackTrack text, et continuez. Après un petit moment le système va se mettre en ligne de commande:

Tapez startx ( attention le clavier est automatiquement qwerty à cette étape, alors tapez stqrtx ) puis entrée

BackTrack va se charger , ça prendra 2 minutes

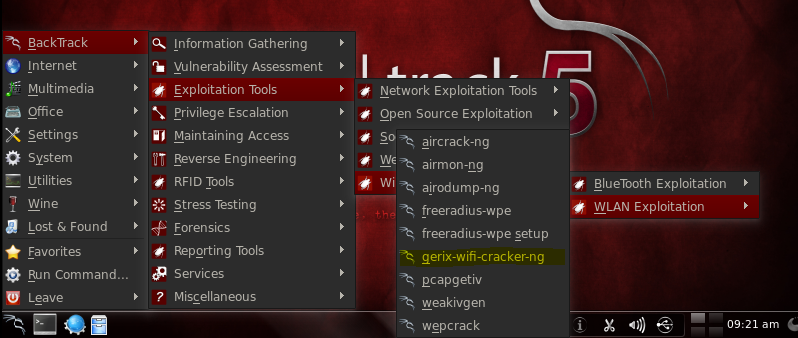

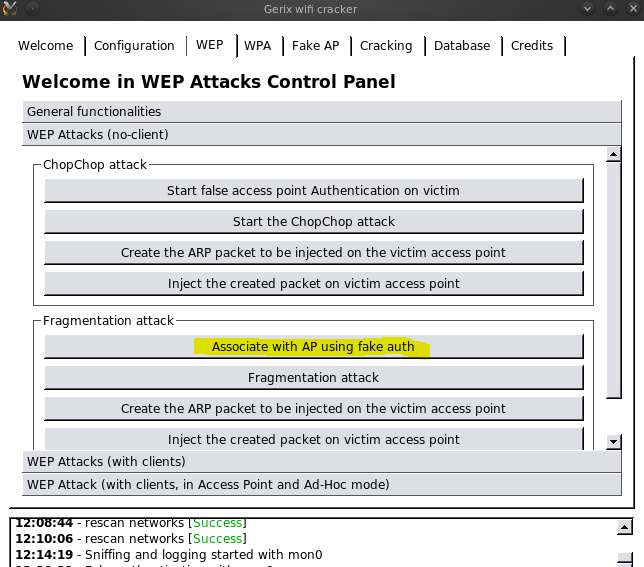

Le programme qui va nous aider à trouver la clé WEP est Gerix-WiFi-Cracker-ng, vous le trouverez sous « BackTrack, Exploitation Tools, Wireless Exploitation, Wlan Exploitation, gerix-wifi’cracker-ng »

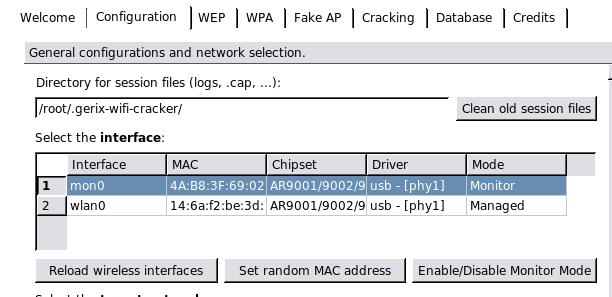

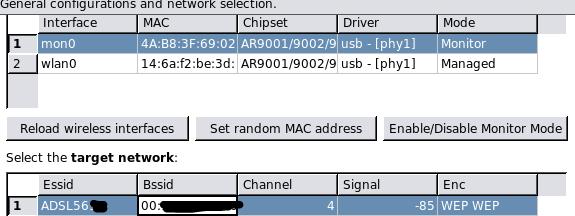

Cliquez sur l’onglet « Configuration » en haut, vous allez voir votre carte réseau sans fil, sélectionnez la, puis cliquez sur Enable/Disable Monitor Mode. Ceci va activer votre carte en mode moniteur pour écouter tout ce qui se passe sur les ondes WiFi à sa portée. Après sélectionnez votre carte en mode monitor et cliquez sur Rescan networks pour voir les WiFi à portée

Je vais tenter par la suite d’attaquer mon réseau WiFi ADSL56. Cliquez sur l’Onglet WEP en haut et commencer à écouter le réseau en cliquant sur le bouton « Start Sniffing and Logging »

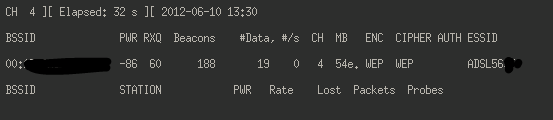

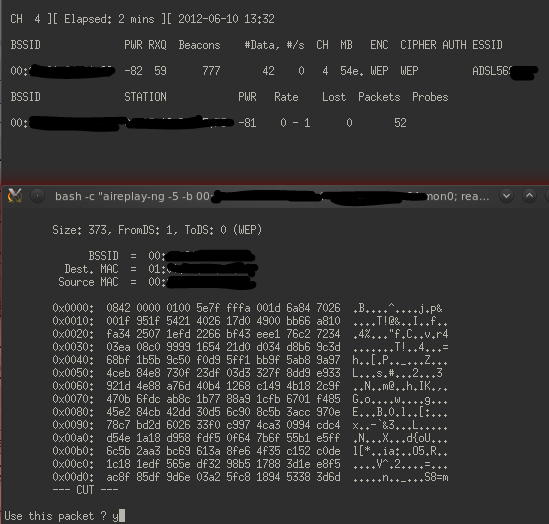

Je vous explique un peu ce screen :

- BSSID : L’adresse MAC du WiFi

- ESSID : Le nom du WiFi

- Station : la ou les machines connectées à la station

- PWR : La force du signal

- #Data : les données qui transitent entre les stations et le WiFi

- CH : Le chanel du WiFi (de 1 à 11)

- ENC : le Cryptage du WiFi (Dans notre cas, c’est du WEP)

Le but de notre procédure est d’avoir un maximum de #Data pour pouvoir utiliser des algorithmes de décryptage et décrypter le mot de passe. S’il y a beaucoup de trafic dans le WiFi, les données augmenteront automatiquement et on pourra passer directement à la phase décryptage

Mais parfois il n’y a même pas de stations connectées au WiFi, comment faire pour augmenter le trafic : c’est ce que nous allons voir par la suite.

Il existe 5 manières pour injecter des paquets dans notre WiFi et donc générer du trafic. En résumé c’est :

- Les méthodes sans station connectée :

- ChopChop Attack

- Fragmentation Attack

- Les méthodes avec station connectée

- ARP Request Replay Attack

- ARP Request Attack

- Fragmentation Client Attack

Je vais vous présenter ma préférée, la Fragmentation Attack. Pour procéder, nous allons faire croire au WiFi que nous sommes venus en paix ( le cheval de Troie 😀 ) : la fake authentification

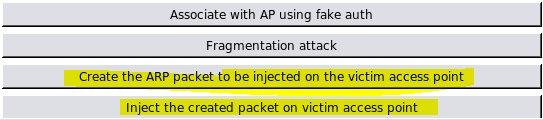

Cliquez sur Associate with AP using fake auth puis sur Fragmentation attack

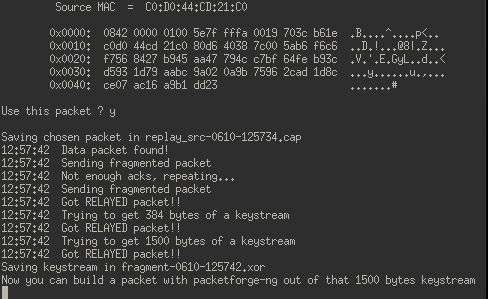

Le système va commencer à chercher le bon paquet. Une fois trouvée tapez : « y » puis « entrée »

Il faudrait le bon paquet pour que ça marche, donc si ça marche pas, refaire avec d’autres paquets.

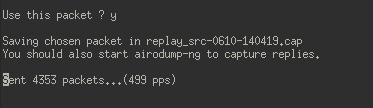

Si ça marche vous aurez le message suivant

Maintenant on va créer le paquet à injecter dans le WiFi pour créer du trafic : on appuie sur le troisième bouton : « Create the ARP packet … » puis sur « inject the created packet on victim… »

On confirme en appuyant sur « y » puis entrée

Et vous allez remarquer que les #Data vont commencer à augmenter considérablement

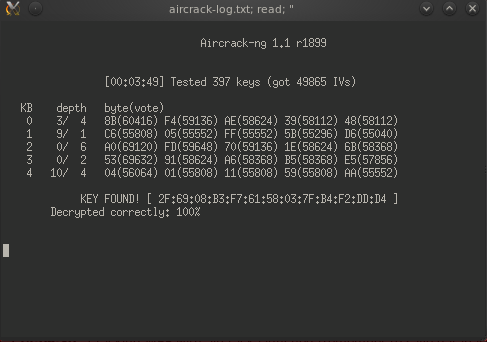

Dès que vous arriviez à 20000 #Data vous pouvez commencer à décrypter. Pour ceci aller à l’onglet Cracking, puis lancez Aircrack-ng

Félicitations. Clé Wep décrypté .

Selon mon expérience, si les #data dépassent les 100 000 sans retrouver la clé WEP , faudrait tout refaire. Normalement la clé WEP est décryptée vers les 60000 #Data

Concernant les autres méthodes de génération de trafic. C’est le même principe à peu près.

D’après ce petit tutoriel, il est clair que le cryptage par clé WEP n’est pas du tout sécurisé. Je vous conseille de jeter un coup d’œil sur mon article sur comment sécuriser son WiFi;.

Je vous rappelle que l’utilisation de ces méthodes sur un WiFi sécurisé qui ne vous appartient pas est strictement interdite et punie par la loi. Ce tutoriel a pour but uniquement de tester la sécurité de votre réseau

1 commentaire

Bonjour,

j’ai un petit problème, j’ai téléchargé le iso, je l’ai gravé sur un DVD mais lorsque je le boot, il me dit au démarrage que le DVD ne peut être lu car il rencontre un problème.. Pouvez-vous m’aider? Merci

Comments are closed.